Wie eine einst reine Unternehmenstechnologie auf Wi-Fi-Router gebracht wurde – und welche Herausforderungen wir bewältigt haben.

Einst schützten wir uns vor Cyberangriffen, indem wir Antivirenprogramme auf Computern installierten. Dann traten wir in die IoT-Ära ein, in der alles vernetzt ist – sogar Babyphone und Videotürklingeln können gehackt werden. Technisch versierte Benutzer haben längst gelernt, Firewall-Regeln aufzustellen, aber egal wie granular sie sind, die Regeln sind von Natur aus statisch.

Was wäre, wenn wir einen automatischen, netzwerkweiten Schutz haben könnten, der sich selbst auf dem neuesten Stand hält? Das war die Frage, die wir im Kopf hatten, als wir den Synology Router Manager (SRM) 1.2 entwickelten. Die Antworten waren zwei neue Pakete.

Sicherer Zugang und Bedrohungsschutz: Was sind die Unterschiede?

Die Pakete „Safe Access“ und „Threat Prevention“, die beide auf Synology Routern mit SRM 1.2* verfügbar sind, stellen zwei unterschiedliche Ansätze für die Netzwerksicherheit dar.

Safe Access ist DNS- und IP-basiert. Es integriert mehrere externe Datenbanken (einschließlich Google Safe Browsing), die Domains und IPs identifizieren, die mit Malware, Phishing, Botnets, Command-and-Control-Servern, Social Engineering usw. in Verbindung stehen. Wenn ein Gerät im Netzwerk versucht, auf die auf der schwarzen Liste stehenden Ziele zuzugreifen, verhindert der Synology Router, dass die Verbindung überhaupt hergestellt wird.

Die Bedrohungsabwehr hingegen ist signaturbasiert. Sie überwacht den ein- und ausgehenden Datenverkehr mit Deep Packet Inspection (DPI) – nicht nur durch Überprüfung der Domain oder IP – und ist in der Lage, jedes erkannte bösartige Paket in Echtzeit zu verwerfen. Neben Angriffen aus dem Internet kann Threat Prevention Sie auch vor unangemessenem Benutzerverhalten warnen, z. B. dem Senden von Passwörtern über unverschlüsselten HTTP-Verkehr.

Beide Pakete arbeiten automatisch. Sie können die Ereignisprotokolle überprüfen und die Aktionen anpassen, aber selbst wenn Sie das nicht tun, schützen sie Sie still und leise im Hintergrund.

Dennoch gab es früher einen weiteren kritischen Unterschied zwischen ihnen: die Leistung.

Herausforderung: Unternehmenstechnologie hat ihren Preis

Die Technologie hinter der Bedrohungsabwehr, genannt Intrusion Prevention System (IPS), ist ein integraler Bestandteil der Sicherheitsabwehr vieler Unternehmen. Da es Netzwerkpakete mithilfe von DPI inspiziert, kann es die CPU und den Arbeitsspeicher stark beanspruchen und die Internetgeschwindigkeit insgesamt verlangsamen.

Unternehmen können sich ein IPS leisten, weil sie es sich leisten können, High-End-Hardware zu verwenden, einige mit speziell entwickelten Sicherheitsprozessoren. Eine Unternehmens-Firewall geht leicht über 1.000 US-Dollar hinaus – ein exorbitanter Preis für die meisten Haushalte und kleinen Büros. Als Synology IPS zum ersten Mal in unseren Wi-Fi-Routern verfügbar machte, mussten die Benutzer daher eine Entscheidung treffen: Sicherheit in Unternehmensqualität oder Internetgeschwindigkeit.

Bei den meisten technischen Produkten endet die Geschichte hier: Wir leben mit der Tatsache, dass wir nicht immer das Beste aus beiden Welten haben können. Dieses Mal jedoch nicht.

Wie Software das Spiel veränderte

Bei der Entwicklung von SRM 1.2 wurde ein großer Aufwand betrieben, um die IPS-Leistung zu verbessern. Die Schlüsselfaktoren waren die CPU- und Speichernutzung, daher wurden nach umfangreichen Untersuchungen die folgenden Änderungen vorgenommen:

Überarbeiteter Logging-Mechanismus: Die vorherige Intrusion Prevention Beta verwendet einen Spooler, um Ausgabedaten von der Threat Detection Engine zu verarbeiten – so werden Ereignisprotokolle erzeugt. Es ist jedoch auch ein CPU-/Speicher-intensives Programm. Wir haben den alten Spooler aufgegeben und eine eigene, effizientere Version geschrieben, die die vom Logging beanspruchten Systemressourcen deutlich reduziert.

Bessere Paketanalyse und -erkennung: Nicht alle Pakete sind gleich. Wenn es um Cyber-Angriffe geht, gibt es Teile einer Netzwerksitzung, die speziell mit ihnen in Verbindung gebracht werden, wie z. B. der Beginn jeder Sitzung. Durch die Untersuchung dieser Teile auf bösartige Pakete ist die Engine in der Lage, das Risiko der gesamten Sitzung zu bewerten, ohne jedes einzelne Paket durchgehen zu müssen.

Erhöhte Priorität für die Bedrohungserkennungs-Engine: In der vorherigen Version waren die CPU- und E/A-Prioritäten auf sehr niedrig eingestellt, um die Auswirkungen des IPS auf das System zu minimieren. In einem stark ausgelasteten Netzwerk führt dies manchmal dazu, dass die Engine nicht in der Lage ist, die Pakete rechtzeitig zu verarbeiten. Nachdem die oben genannten Änderungen die CPU- und Speichernutzung deutlich gesenkt haben, haben wir die Prioritäten wieder auf normal gesetzt.

Welchen Unterschied machen sie nun?

Wir haben beide Versionen in der realen Welt getestet. Beide wurden aktualisiert, um den gleichen Satz der neuesten Signaturen zu verwenden. Die Ergebnisse zeigen, dass das neue Threat Prevention eine höhere Anzahl bösartiger Ereignisse erkennen konnte, da es aufgrund der geringeren CPU- und Speichernutzung deutlich mehr Verbindungen pro Sekunde (CPS) verarbeiten konnte.

Abb. 1. Intrusion Prevention Beta in SRM 1.1: 1.844 erkannte Ereignisse in sieben Tagen.

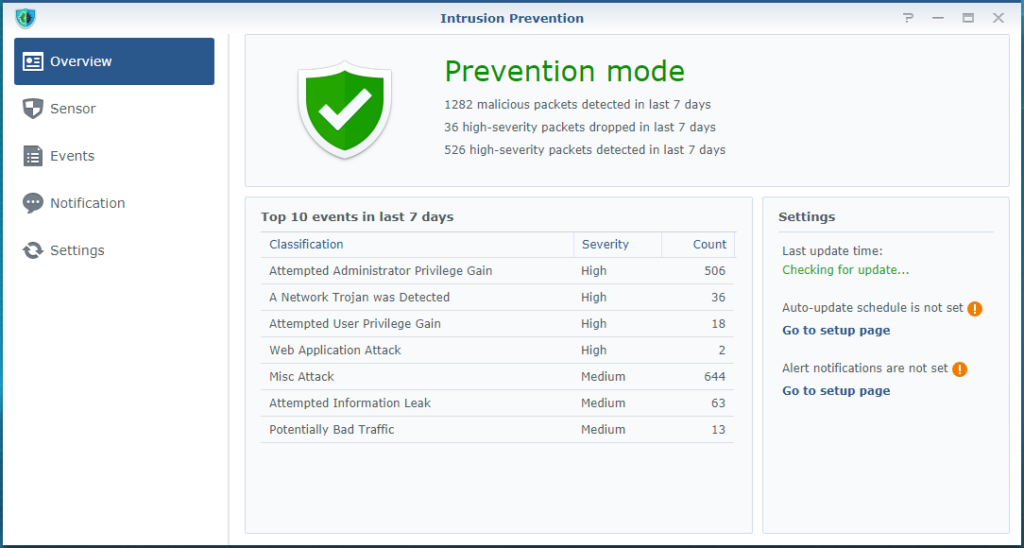

Abb. 2. Threat Prevention in SRM 1.2: 3.669 erkannte Ereignisse in sieben Tagen.

Noch wichtiger ist, dass es zu einer dramatischen Steigerung der Leistung führt. Nehmen Sie die Synology RT2600ac als Beispiel: Der Durchsatz sprang von unter 100 Mbit/s auf nahezu Gigabit-Geschwindigkeit. Ähnliche Ergebnisse wurden bei der RT1900ac beobachtet.

Abb. 3. Vergleich des Durchsatzes zwischen Intrusion Prevention Beta in SRM 1.1 und Threat Prevention in SRM 1.2.